SEGURIDADES Y VULNERABILIDADES EN REDES INALAMBRICAS

En seguridad informática, la palabra vulnerabilidad hace referencia a una debilidad en un sistema permitiendo a un atacante violar la confidencialidad, integridad, disponibilidad, control de acceso y consistencia del sistema o de sus datos y aplicaciones.

Las vulnerabilidades son el resultado de bugs o de fallos en el diseño del sistema. Aunque, en un sentido más amplio, también pueden ser el resultado de las propias limitaciones tecnológicas, porque, en principio, no existe sistema 100% seguro. Por lo tanto existen vulnerabilidades teóricas y vulnerabilidades reales (conocidas como exploits).

El análisis de la vulnerabilidad, a veces llamado exploración de la vulnerabilidad, es el acto de determinar qué agujeros y vulnerabilidades de la seguridad pueden ser aplicables a la red de la blanco. Para hacer esto, examinamos las máquinas identificadas dentro de la red de la blanco para identificar todos los puertos abiertos y los sistemas operativos y los usos que los anfitriones están funcionando (número de versión incluyendo, nivel del remiendo, y paquete del servicio). Además, comparamos esta información con varias bases de datos de la vulnerabilidad del Internet para comprobar qué vulnerabilidades y hazañas actuales pueden ser aplicables a la red de la blanco.

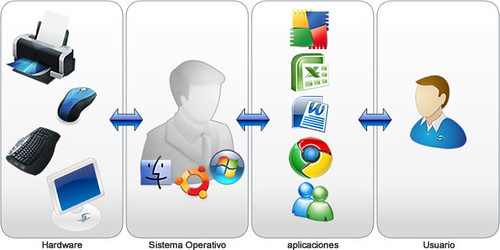

La evaluación de vulnerabilidades es un factor clave en la seguridad de la información en una compañía. Día a día se encuentran vulnerabilidades en diferentes Sistemas Operativos, Sistemas o Aplicaciones informáticas, Programa de correo electrónico, entre otros.

Consideraciones sobre la seguridad de la red

Debe proteger los sistemas antiguos del entorno tal como lo hace con el entorno perimetral. La protección y la seguridad de la red requieren analizar las necesidades empresariales, las restricciones presupuestarias y las consideraciones sobre la seguridad que se tratarán en detalle en las siguientes secciones:

- Defensa integral

- Control del perímetro

- Amenazas bidireccionales

- Separación de servicios dispares

- Planificación de errores y respuesta a incidentes

- Copias de seguridad

- Sincronización de la hora

- Auditoría y supervisión

- Concientización e información

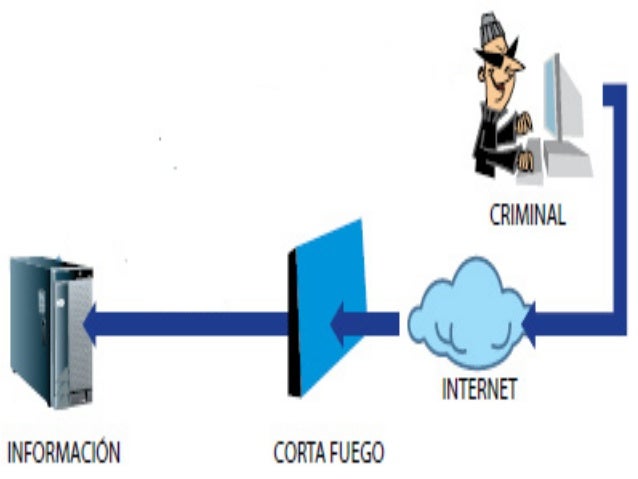

Para proteger los sistemas informáticos de las amenazas actuales, los administradores de TI deben evaluar la posibilidad de implementar una estrategia integral. Este tipo de estrategia se centra en eliminar factores que aumentan el riesgo e incorporar controles para reducirlo. No importa cuán buenos sean el software, el hardware, los procesos y el personal, los piratas informáticos pueden encontrar siempre una vía para traspasar un único nivel de protección.

El modelo de seguridad de defensa integral protege los activos clave mediante el uso de varios niveles de seguridad en todo el entorno para protegerse de intrusiones y amenazas de seguridad. Contar con varios niveles de seguridad en el sistema obliga al pirata informático a incrementar sus esfuerzos para penetrar en un sistema de información, lo que reduce la exposición a riesgos global y la probabilidad de estar en peligro.

En lugar de depender de una sola defensa perimetral segura o de servidores protegidos, el enfoque de defensa integral de la seguridad se basa en la incorporación de varias defensas distintas frente a una posible amenaza. La defensa integral no reduce la necesidad de otras medidas de seguridad sino que se basa en la solidez combinada de todos los componentes.

Basar la seguridad en niveles superpuestos tiene dos ventajas clave:

- Dificulta el éxito de los ataques. Cuantos más niveles haya, más difícil resultará para el pirata informático efectuar una penetración con éxito y habrá más posibilidades de detectar el ataque en curso.

- Ayuda a mitigar el efecto de las nuevas vulnerabilidades en los dispositivos. Cada nivel protege de un tipo de ataque diferente o proporciona una cobertura duplicada que no adolece de los mismos puntos débiles que el otro nivel.

- Como resultado, muchos de los nuevos ataques se pueden impedir si se dispone de una transacción dependiente bloqueada por una medida defensiva aún intacta, lo que proporciona tiempo para solucionar las deficiencias básicas.